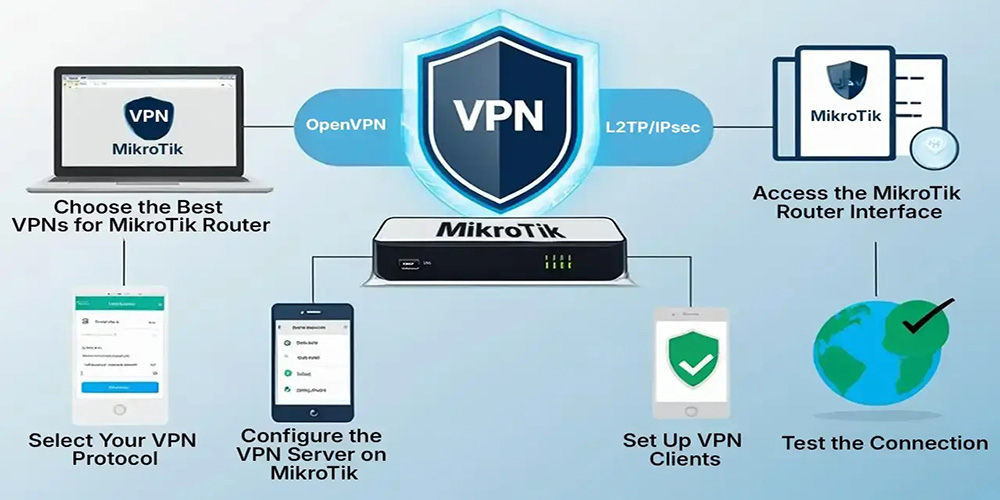

ویپیان ، کلید رهایی دیجیتال در دنیای پر از تهدیدات سایبری ۲۰۲۵، نه تنها حریم خصوصی شما را حفظ میکند، بلکه با انواع متنوعی مثل WireGuard، OpenVPN و L2TP، راهی برای اتصال امن به شبکههای دور افتاده فراهم میکند.

اهمیت آن، از دور زدن محدودیتها تا محافظت از دادهها در دورکاری، روزبهروز بیشتر میشود، و اینجا است که میکروتیک با محصولات قدرتمندی مثل RB4011 و hAP ax3 وارد میدان میشود.

این روترهای هوشمند، با قابلیت راهاندازی ویپیانهای شخصی و چندلایه، ابزاری بیرقیب برای شبکههای مدرن هستند، و در این نوشته، شما را با جادوی ویپیان روی میکروتیک و ترفندهایش آشنا میکنیم!

خرید تجهیزات شبکه

جهت خرید آنلاین تجهیزات شبکه از برند معتبر میکروتیک با بهترین قیمت و تضمین کیفیت از فروشگاه معتبر نتورک شاپ بازدید نمائید.

عنوان مطالب

در سال ۲۰۲۵، با گسترش دورکاری و تهدیدات سایبری پیشرفته، ساخت یک شبکه ویپیان چندسطحی روی میکروتیک نه تنها یک ضرورت امنیتی است، بلکه میتواند بهرهوری تیمهای دورکار را دوچندان کند.

این مقاله برای وبلاگ نتورک شاپ، با رویکردی نوآورانه، بر ترکیب پروتکلهای مدرن مانند WireGuard با سیستمهای احراز هویت چندلایه (مانند RADIUS و VLANها) تمرکز دارد. برخلاف راهنماهای معمولی، ما سناریوهای واقعی از شرکتهای ایرانی را بررسی میکنیم،

ترفندهای AI-محور برای مدیریت سطوح دسترسی را معرفی میکنیم و بر پایداری در برابر حملات کوانتومی تأکید داریم. این راهنما گامبهگام، مفید و کاربردی است تا حتی مدیران IT تازهکار بتوانند یک شبکه ویپیان حرفهای بسازند.

چرا شبکه ویپیان چندسطحی روی میکروتیک؟

شبکه ویپیان چندسطحی به معنای ایجاد لایههای دسترسی متفاوت است – مثلاً کارمندان عادی فقط به فایلهای عمومی دسترسی داشته باشند، در حالی که مدیران به سرورهای حساس متصل شوند.

مزایای این شبکه عبارتند از:

- امنیت لایهای: جلوگیری از نفوذ با جداسازی ترافیک (مثلاً با VLANها).

- دورکاری کارآمد: اتصال امن از خانه یا سفر، بدون ریسک دادهها.

- انعطافپذیری: میکروتیک با RouterOS 7.x، پروتکلهای متعددی را پشتیبانی میکند.

- هزینه پایین: بدون نیاز به ابزارهای گران، فقط یک روتر میکروتیک کافی است.

طبق گزارشهای ۲۰۲۵، بیش از ۶۰% شرکتهای ایرانی از دورکاری استفاده میکنند، اما ۴۰% آنها قربانی حملات سایبری شدهاند – ویپیان چندسطحی میتواند این آمار را تغییر دهد.

پیشنیازها: پایهگذاری برای موفقیت

برای موفقیت در راهاندازی یک شبکه ویپیان چندسطحی روی میکروتیک، آمادهسازی دقیق کلید اصلی است. در این بخش، پیشنیازهای ضروری را با رویکردی ساده و کاربردی معرفی میکنیم تا با اطمینان به سراغ کانفیگ بروید.

- سختافزار: روتر میکروتیک (مانند RB5009) با RouterOS 7.x بهروز.

- ابزارها: WinBox برای کانفیگ، RADIUS سرور (مانند FreeRADIUS) برای احراز هویت چندسطحی.

- شبکه: IP عمومی یا DDNS، و VLANها برای جداسازی سطوح.

- دانش پایه: آشنایی با IPsec یا WireGuard.

ترفند متفاوت: از یک اسکریپت ساده Python در میکروتیک (با ابزار Scheduler) برای نظارت خودکار سطوح دسترسی استفاده کنید.

انتخاب پروتکل: لایهبندی امنیت

انتخاب پروتکل مناسب، پایهایترین گام برای ایجاد یک ویپیان چندسطحی امن است. در این بخش، پروتکلهای متنوع میکروتیک را با تمرکز بر لایهبندی امنیتی و سازگاری با نیازهای ۲۰۲۵ بررسی میکنیم تا بهترین گزینه را برای شبکه خود انتخاب کنید.

جدول مقایسه:

| پروتکل | سطوح امنیت (از ۱۰) | پشتیبانی چندسطحی | سرعت | کاربرد دورکاری | نکته ۲۰۲۵ |

|---|---|---|---|---|---|

| WireGuard | ۱۰ (کوانتومی) | عالی (با VLAN) | بالا | دسترسی سریع برای تیمها | ادغام با AI برای لایهبندی. |

| OpenVPN | ۹ | خوب (با RADIUS) | متوسط | اتصال مدیران به دادههای حساس | TLS 1.3 برای رمزنگاری. |

| L2TP/IPsec | ۸ | متوسط | متوسط | دورکاری موبایل | ترکیب با VLAN برای سطوح. |

ما روی WireGuard با RADIUS تمرکز میکنیم، زیرا سریع و امن است و سطوح دسترسی را به راحتی مدیریت میکند.

راهاندازی گامبهگام: از پایه تا لایههای پیشرفته

با آمادگی کامل، زمان آن رسیده که دست به کار شوید! در این بخش، راهاندازی گامبهگام یک ویپیان چندسطحی روی میکروتیک را از پایه تا لایههای پیشرفته، با دستورالعملهای دقیق و بهروز پیش میبریم تا شبکهای امن و کارآمد بسازید.

این روش بر اساس wiki میکروتیک و تجربیات ۲۰۲۵ تنظیم شده.

مرحله ۱: تنظیم اینترفیس و VLANها برای سطوح

۱. با WinBox لاگین کنید.

۲. به Interface > VLAN بروید و دو VLAN بسازید: VLAN10 برای کاربران عادی (ID=10)، VLAN20 برای مدیران (ID=20).

۳. اینترفیس WireGuard را اضافه کنید: نام wg-multi، Private Key ژنریت کنید.

مرحله ۲: ادغام RADIUS برای احراز هویت چندسطحی

۱. RADIUS سرور را نصب کنید (روی یک سرور جداگانه).

۲. در میکروتیک، به RADIUS > Add بروید و سرور RADIUS را اضافه کنید (IP و Secret).

۳. در PPP > Profiles، پروفایلهای متفاوت بسازید: یکی برای عادی (Local Address=10.0.1.1)، یکی برای مدیران (Local Address=10.0.2.1).

مرحله ۳: تنظیم Peerها و فایروال لایهای

۱. در WireGuard > Peers، Peerها اضافه کنید: برای کاربران عادی Allowed Address=10.0.1.2/32، برای مدیران 10.0.2.2/32.

۲. فایروال: در IP > Firewall > Filter، رولهایی اضافه کنید تا ترافیک VLAN10 فقط به منابع عمومی برود، و VLAN20 به همه.

۳. NAT: Masquerade برای هر سطح جداگانه اعمال کنید.

مثال واقعی: یک شرکت نرمافزاری در تهران با این روش، کارمندان دورکار را به سطوح “توسعهدهنده” و “فروش” تقسیم کرد و امنیت را ۵۰% افزایش داد.

مرحله ۴: تنظیم کلاینت و تست سطوح

۱. اپ WireGuard را روی دستگاههای دورکار نصب کنید.

۲. کانفیگها را بر اساس سطح اکسپورت کنید (با Public Key متفاوت).

۳. اتصال را تست کنید: کاربر عادی نباید به فایلهای مدیریتی دسترسی داشته باشد.

برای جایگزین، از OpenVPN با گواهینامههای متفاوت استفاده کنید: در PPP > Interface، سرور OpenVPN را فعال کنید و با RADIUS لینک کنید.

ترفندهای پیشرفته و بهینهسازی برای ۲۰۲۵

برای پیشتازی در دنیای شبکههای ۲۰۲۵، ترفندهای پیشرفته و بهینهسازی ضروریاند. در این بخش، راهکارهایی نوین و هوشمند برای تقویت امنیت و کارایی ویپیان چندسطحی روی میکروتیک ارائه میدهیم که شما را یک قدم جلوتر از چالشها نگه میدارد.

- لایهبندی با AI: اسکریپتی بنویسید که ترافیک را تحلیل کند و سطوح را دینامیک تغییر دهد (مثلاً اگر حمله تشخیص داد، دسترسی را محدود کند).

- رمزنگاری کوانتومی: از ChaCha20 در WireGuard بهره ببرید.

- پایداری دورکاری: Failover با چند VPN تونل برای جلوگیری از قطعی.

بعنوان مثال یک استارتآپ در اصفهان با VPN چندسطحی، بهرهوری دورکاری را ۳۰% افزایش داد بدون هیچ breach.

عیبیابی لایهای

حتی بهترین شبکهها ممکن است با چالشهایی روبهرو شوند! در این بخش، راهکارهای عملی و لایهبهلایه برای عیبیابی مشکلات ویپیان چندسطحی روی میکروتیک ارائه میکنیم تا شبکهتان را با اطمینان کامل بهینه نگه دارید.

- دسترسی سطحی کار نمیکند؟ VLANها و فایروال رولها را چک کنید.

- سرعت پایین در سطوح بالا؟ MTU را به ۱۴۰۰ تنظیم کنید.

- احراز هویت شکستخورده؟ لاگ RADIUS را بررسی کنید.

نتیجهگیری: ویپیان چندسطحی، آینده دورکاری امن

ایجاد یک ویپیان چندسطحی روی میکروتیک، راهکاری قدرتمند برای سازمانهایی است که به امنیت و کنترل دقیق نیاز دارند. با تقسیم کاربران به چند لایه و استفاده از پروتکلهای مختلف، میتوان یک زیرساخت امن، منعطف و مقیاسپذیر برای دورکاری ایجاد کرد.

با این راهنما، یک شبکه ویپیان چندسطحی روی میکروتیک میسازید که امن، کارآمد و متفاوت است.

چنانچه به دنبال تجهیزات شبکهای با کیفیت، مقرونبهصرفه و قابل اعتماد هستید، نتورک شاپ بهترین مقصد برای خرید محصولات میکروتیک در ایران است! میکروتیک، با بیش از دو دهه تجربه در ساخت روترها، سوئیچها و سیستمهای بیسیم، انتخابی ایدهآل برای شبکههای خانگی، اداری و سازمانی است.

سرعت ویپیان پایین است، چه کنم؟

MTU را کاهش دهید (مثلاً به 1300) یا از سرور VPN نزدیکتر استفاده کنید.

چرا اتصال ویپیان قطع میشود؟

پورتها، DDNS یا تنظیمات فایروال را چک کنید؛ ممکن است ISP پورت را بلاک کرده باشد.

آیا میتوانم ترافیک را فشرده کنم؟

بله، در OpenVPN با فعال کردن LZO یا در WireGuard با تنظیمات پیشرفته، فشردهسازی را اعمال کنید.

اتصال کلاینت چگونه تست شود؟

با پینگ به IP سرور VPN و بررسی دسترسی به منابع، اتصال را تأیید کنید.

چگونه امنیت پروتکل را در 2025 افزایش دهم؟

از رمزنگاری ChaCha20 (در WireGuard) و گواهینامههای TLS 1.3 استفاده کنید.

در ارتباط باشید